In Unternehmen wird die Verantwortung für die Informationssicherheit von der Leitung übernommen. Diese setzt für die Umsetzung und Gestaltung der unternehmensspezifischen Sicherheitsanforderungen den ISB (Informationssicherheitsbeauftragten) ein. Dieser ist gegenüber der Leitung für die Planung, Implementierung, Umsetzung und Verbesserung der Sicherheitsprozesse verantwortlich. Zur Bearbeitung dieses Thema fließen Aspekte des BSI IT-Grundschutzes ebenso ein wie Aspekte der ISO-Norm 27001. In diesem Zusammenhang gehe ich auf die individuellen persönlichen Stärken des ISB oder des Awareness-Beauftragten der Organisation ein. Die Abstimmung der Weiterbildungsstrategie und die Definition der Zielgruppen bildet die Grundlage für die Prozessgestaltung zu Sensibilisierung und Schulung. Ein weiterer Bestandteil des Vortrages ist die Wahrnehmung und Ausgestaltung der Verantwortung für Budget, Planung, Organisation und Qualität des Sicherheitsprozesses. Im nachfolgenden werden Methoden und Medien benannt, die die verschiedenen Stufen des Lernens bei spezifischen Zielgruppen unterstützen. Wir schauen uns dazu gemeinsam Beispiele an. Innerhalb des Prozesses soll auch die Prozessqualität gemessen werden. Zu diesem Aspekt sprechen wir über Erfolgsindikatoren und Kennzahlen.

Im Zeitalter der Digitalisierung taucht immer häufiger das Schlagwort „Internet der Dinge“, kurz IoT, engl. „Internet of Things“, auf. Während in der Vergangenheit der klassische PC immer mehr von „smarten“ portablen Geräten ersetzt wurde, beispielsweise dem Smartphone oder Tablet zeichnet sich nunmehr der Trend ab, dass auch klassische Gegenstände des Alltags „zum Leben erwachen“. So werden beispielsweise Kühlschränke, Fernseher, Brillen oder selbst Zahnbürsten mit Prozessoren, Sensoren und Netzwerktechnik ausgestattet. Sie sind in der Lage, andere vernetzte Geräte zu erkennen und nicht mehr nur mit ihren Nutzerinnen und Nutzern, sondern auch untereinander – ggf. sogar weltweit – zu kommunizieren und Aufgaben eigenständig durchzuführen. Ein recht bekanntes Beispiel für typische Produkte des Internet der Dinge, inzwischen soll es über 8 Milliarden von ihnen geben, sind die sogenannten Wearables. Hierbei handelt es sich im einfachsten Fall um schmale Fitnessarmbänder, aber inzwischen auch um funktionell umfangreich ausgestattete digitale Uhren, sogenannte Smartwatches. Diese Geräte haben einen beeindruckenden Funktionsumfang. Schon die einfachsten Geräte können mehr als nur die Uhrzeit anzuzeigen, unter anderem den Fitnesszustand überwachen, Details über den Schlaf aufzeichnen und Daten über den Herzschlag sammeln. Sie zeigen den Nutzerinnen und Nutzern ihre Hochs und Tiefs, neue sportliche Rekorde und sollen die Nutzerinnen und Nutzer dadurch motivieren, dass sie die Rekorde dann auch noch über soziale Netzwerke mit anderen teilen können. Einige Modelle können zudem Musik abspielen, Nachrichten vom Handy anzeigen, den Standort anzeigen oder sogar die Umgebung mit einer kleinen Kamera mehr oder weniger heimlich filmen. Im Zusammenhang mit dem Internet der Dinge fällt in der letzten Zeit auch immer öfter der Begriff des sogenannten Smart Home. Auch die internetfähigen Geräte im Haushaltsbereich können inzwischen miteinander kommunizieren, sei es der Rasenmäher im Garten, die Jalousien am Fenster oder die Heizungsanlage im Keller. Sie alle können zudem zentral von der Nutzerin oder dem Nutzer, beispielsweise über eine App auf dem Smartphone, gesteuert werden. Es scheint praktisch und effizient, wenn die Heizung erst dann richtig aufdreht, wenn die Bewohner nach Hause kommen, oder der Rasenmäher vom Urlaubsort bedient werden kann. Auch die Möglichkeit, das Haustier zu Hause über angebrachte Kameras zu beobachten, wird von einigen geschätzt. Doch wie sieht es beim Internet der Dinge mit dem Datenschutz, also dem Recht auf informationelle Selbstbestimmung aus? Denn letzten Endes haben alle smarten Gegenstände eines gemeinsam: Sie sammeln Daten. Nicht nur über sich und die Umgebung, sondern auch über den Menschen. Und diese Daten sind in der Regel recht vielfältig, denn die meisten IoT-Geräte sind nicht gerade für ihre Datensparsamkeit bekannt. Daten sind im Zeitalter der Digitalisierung wertvoll, insbesondere die personenbezogene Daten. Solche Daten – etwa die der Wearables – können vieles über die Nutzerin oder den Nutzer aussagen, zum Beispiel über Gewohnheiten, den Gemüts- oder Gesundheitszustand, wann man ins Bett geht oder aufsteht, wann man die Wohnung verlässt und wohin man geht. Damit lässt sich ein ziemlich umfassendes Profil über die Nutzerin oder den Nutzer bilden. Die Begehrlichkeiten bei Dritten werden in zunehmendem Maße geweckt. So bieten Krankenkassen bereits Tarife an, die einen Bonus versprechen, wenn sich Kundinnen oder Kunden gesundheitsbewusst verhalten. Autoversicherer bieten inzwischen Tarife an, die vom Fahrverhalten abhängen. Was für den einen gut ist, muss aber nicht für jeden gelten, denn die Gefahr von Diskriminierungen und Stigmatisierungen steigt kontinuierlich, besonders dann, wenn sich eine Nutzerin oder ein Nutzer der Offenlegung der Daten zu entziehen versucht oder schlicht nicht mehr in ein vorgesehenes Raster passt. Neben der Problematik der zügellosen Datensammelei muss in vielen Fällen aber auch die Datensicherheit kritisch betrachtet werden. So sollen die Geräte möglichst preiswert und nach möglichst kurzer Entwicklungszeit auf dem Markt angeboten werden. Eine angemessene Informationssicherheit etwa durch technische Schutzmaßnahmen oder gar Tests auf Schwachstellen mit dem Ziel einer späteren Nachbesserung, sofern neue Bedrohungen im Gerät entdeckt werden, bleiben dabei oft auf der Strecke. Mit Blick auf die im Mai anwendbare Datenschutz-Grundverordnung und den darin enthaltenen Grundsätzen, wie bspw. dem Prinzip der Datenminimierung, „Data Protection by Design“ und „Data Protection by Default“, werden Hersteller bei neuen Anwendungen umdenken müssen. Eine Datensammelei nach dem Motto „lieber zu viel als zu wenig“, schließlich könnten sich noch andere Verarbeitungszwecke ergeben, sollten der Vergangenheit angehören. Doch wie grau ist aller Anfang Theorie?

Ein Bloomfilter ist eine probabilistische Datenstruktur entwickelt in den 70-iger Jahren von Burton Howard Bloom. Ziel ist es, rechen- und speicherplatzeffizient die Information zu erhalten, ob sich ein Element entweder in einer Menge befindet oder nicht (bspw. gesperrt oder nichtgesperrt). Dabei werden Hashfunktionen auf eine Weise eingesetzt, die dazu führt, dass es zu falschpositiven Antworten kommen kann. Dies akzeptiert man oft bis zu einem bestimmen Maße als Preis für die besondere Effizienz. Durch im Vortrag aufgeführte aktuelle Entwicklungen im PKI-Bereich ist es nun möglich Bloomfilter auf eine bestimmte Weise zu kaskadieren und so zu einer Fehlerrate von null zu gelangen (Larisch et al. 2017). Warum sind Sperrinformationen wichtig? Durch eine „Public Key Infrastructure“ (PKI) werden durch die Aufführung innerhalb eines Zertifikats verschiedene Attribute (Name, FQDN, Berechtigungsinformationen, Gültigkeitszeiträume, öffentliche Schlüssel etc.) als Tupel aneinander gebunden. Die Attribute in den Zertifikaten bilden eine digitale Identität und die Zertifikate werden durch eine „Certificate Authority“ (CA) ausgegeben. Durch die in der für die CA und die Zertifikatsbeantragenden geltenden „Certificate Policy“ (CP) und „Certification Practice Statement“ (CPS) werden u. a. Maßnahmen zum Schutz der Vertraulichkeit der zu den Zertifikaten zugehörigen privaten Schlüssel definiert. Diese Maßnahmen können leider die privaten Schlüssel nie mit absoluter Sicherheit schützen – es entsteht ein Restrisiko. Um dieses weiter zu minimieren gibt es klassischerweise zwei Maßnahmen. Einerseits kann man die Gültigkeitsdauer der Zertifikate sehr kurz wählen. Bei bestimmten Berechtigungszertifikaten innerhalb der PKI des neuen Personalausweises sind diese bspw. nur zwei Tage gültig. Eine Kompromittierung der privaten Schlüssel hat damit eine zeitlich sehr begrenzte Auswirkung – die Schadenshöhe wird verringert, was letztendlich zu einer Risikoverminderung führt. Andererseits kann man als CA die Sperrbarkeit von Zertifikaten anbieten und die Klienten dazu verpflichten vor der Nutzung eines Zertifikats dieses auf dessen Sperrstatus hin zu prüfen. Die Verbreitung der Sperrinformationen gestaltet sich oftmals als ein besonders problematischer Teil einer PKI. Klassischerweise werden Sperrinformationen über „Certificate Revocation List“ (CRL) oder über das „Online Certificate Status Protocol“ (OCSP) verteilt. Probleme der Verfügbarkeit dieser Sperrinformationen in der Praxis führen dazu, dass aktuelle Webbrowser, die über TLS gesichert Daten abrufen (HTTPS), oft ganz oder teilweise auf das Abrufen der Sperrinformationen verzichten. Damit wird nicht das erwünschte Sicherheitsniveau (d. h. das gewünschte akzeptable Risikoniveau) erreicht. Man wünscht sich, dass Sperrinformationen (insbesondere bei interaktiven Anwendungen, bspw. bei Webbrowsern) immer sofort für alle möglichen Zertifikate verfügbar sind. Und dies möglichst lokal damit weniger unerwünschte Informationen über das Nutzungsverhalten abfließen. Für die Sicherung von TLS/HTTPS im Internet sind viele Millionen X.509-Zertifikate ausgegeben worden. Rund 30 Millionen davon sind aktuell zeitlich gültig. Davon sind rund 12 Millionen gesperrt worden. Will man dafür alle Sperrinformationen mit einer klassischen CRL verteilen, benötigt man rund 3 GiB Speicherplatz, was für die meisten Klienten (bspw. Smartphones) sowohl in Bezug auf die Verteilung als auch auf die dezentrale Speicherung zu viel ist. Mit dem Ansatz über kaskadierte Bloomfilter (Larisch et al. 2017) erreicht man diese Informationsverteilung mittels 10 MiB bzw. rund 580 KiB tägliche Aktualisierung der Datenstruktur. Damit wird es erstmals praktikabel für große Public-Key Infrastrukturen mit Millionen von Zertifikaten vollständig dezentral Sperrinformation vorzuhalten und regelmäßig (bspw. täglich) zu aktualisieren. Das Grundprinzip der kaskadierten Bloomfilter ist auch außerhalb von PKI-Sperrinformationen interessant. Es ist leicht übertragbar auf Anwendungsfälle bei denen ja/nein-Informationen zu einer Vielzahl von Objekten innerhalb einer abgeschlossenen Menge sowohl rechen- als auch speicherplatzeffizient dezentral verfügbar gemacht werden sollen. Literatur: CRLite: A Scalable System for Pushing All TLS Revocations to All Browsers James Larisch, David Choffnes, Dave Levin, Bruce M. Maggs, Alan Mislove, Christo Wilson 2017

Zur Notwendigkeit der Absicherung von Produktionssystemen und anderen kritischen Komponenten des Internet der Dinge Vor dem Hintergrund der zunehmenden Allgegenwärtigkeit von Mobilfunk-Kommunikationsschnittstellen im Kontext des Internet der Dinge (IoT) stellt sich die dringende Frage, wie in Abwesenheit geeigneter Sicherheitsmechanismen in den verbauten Schnittstellen selbst trotzdem ein ganzheitliches Mobilfunk-Sicherheitskonzept umgesetzt werden kann. Das Thema hat speziell im Zusammenhang mit der steigenden Maschine-zu-Maschine (M2M)-Kommunikation in prozesskritischen Produktionsanlagen eine neue Qualität bekommen, die nachhaltige Lösungen insbesondere für produzierende Unternehmen und kritische Infrastrukturen einfordert. Der Vortrag behandelt nach einer Einführung in die Problematik industriell genutzter Funkschnittstellen speziell aber nicht nur in modernen Produktionsanlagen verschiedene Ansätze für Verteidigungsstrategien, die jeweils ein ganzes Werksgelände bzw. andere vergleichbare große zusammenhängende Areale betrachten und gibt Hinweise hinsichtlich in der Praxis beobachteten, über Mobilfunk ausgeführten Cyber-Attacken auf produzierende Unternehmen und andere kritische Infrastrukturen sowie erfolgreichen Gegenmaßnahmen.

Im letzten Jahr ist Android 8 mit dem Codenamen Oreo erschienen und bis zur Konferenz sicherlich auf vielen neuen Geräten verfügbar. Dieser Vortrag betrachtet die in den vergangenen Jahren eingeführten Sicherheitsfunktionen eines Android Telefons. Hierbei werden die in den verschiedenen Android Versionen eingeführten Sicherheitsfunktionen erläutert und begründet. Der Vortrag schließt mit den in der aktuellen Version 8.0 Oreo eingeführten Sicherheitsfunktionen von Android 8.0 Oreo. Eine Demonstration basiernd auf der Cloak & Dagger Sicherheitslücke (siehe http://cloak-and-dagger.org/) zeigt wie wichtig diese Funktionen sind. Sämtliche älteren Versionen sind aktuell anfällig für diesen Angriff. Das Android Sicherheitsmodell basiert zu großen Teilen auf der Application Sandbox. Jede Applikation wird in einer eigenen Sandbox ausgeführt. Vor Android 4.3 wurde diese Sandbox durch einen App-spezifischen unprivilegierten Linux Benutzer realisiert. Die Applikation wurde mit den Rechten des unprivilegierten Benutzers ausgeführt und durch das Linux Rechtekonzept eingeschränkt. Ab Android 4.3 hat Google SELinux eingeführt und genutzt, um die Sandbox zusätzlich abzuschotten. Während in 4.3 SELinux noch im Permissive Modus genutzt wurde, wurden in 4.4 SELinux teilweise erzwungen. Mit der Version 5.0 wird es vollständig erzwungen. Android nutzt SELinux um eine Mandatory Access Control (MAC) für alle Prozesse (auch root-Prozesse) umzusetzen. Auch privilegierte Prozesse werden überwacht. Für die von dem Benutzer installierten Applikationen erzeugt Android automatisch entsprechende SELinux Richtlinien. Zusätzlich hat Android 5 die Möglichkeit einer Full-Disk-Encryption realisiert. Das gesamte Gerät kann verschlüsselt werden und so im ausgeschalteten Zustand der Zugriff auf die Daten verhindert werden. Eingeschaltet schützt ein Pin-Code oder eine Passphrase das Gerät. Gleichzeitig wurde auch der Multi-User-Modus für Smartphones eingeführt. Tablet verfügten über diesen Modus bereits früher. Im Multi-User-Modus kann jeder Benutzer seine eigenen Einstellungen vornehmen und eigene Apps installieren. Diese stehen nur für den Benutzer zur Verfügung. Dies verbessert die Privatsphäre. Ab Android 6 wurde der Verified Boot eingeführt. Hierbei kann das Smartphone mit Hilfe von kryptographischen Hashes die Integrität der System-Boot-Partition prüfen. Rootkits können so erkannt werden. Des Weiteren wird ab der Version 6 eine verbundene USB-Schnittstelle per Default nur zum Laden verwendet. Eine Freigabe des Speichers erfolgt nur nach Konfiguration durch den Benutzer. Eine Einstellung, auf die die Anwender keinen Einfluss haben, die jedoch von den Entwicklern genutzt werden kann, ist die Clear-Text-Traffic Einstellung. Diese Einstellung stellt sicher, dass eine App nur noch verschlüsselt kommuniziert. HTTP-Links werden zum Beispiel nicht verfolgt. Eine weitere Verbesserung die Einfluss auf das Nutzerverhalten hat, ist die Abfrage der Berechtigungen zur Laufzeit. Die Berechtigungen werden nicht mehr zum Installationszeitpunkt, sondern erst bei Anforderung dem Benutzer zur Freigabe präsentiert. Dies erlaubt einfachere Installationen und die Möglichkeit auch Berechtigungen, wie den Zugriff auf den Standort während der Laufzeit, zu verweigern. Die Apps werden in den meisten Fällen dennoch funktionieren. Auch ist die Unterstützung von Fingerabdrücken für die Freischaltung des Telefons in der Version 6 aufgenommen worden. In Version 7 wurden der Verified Boot und SELinux verbessert. Gleichzeitig wurde eine dateibasierte Verschlüsselung eingeführt. Hierbei stehen nun zwei Speicherbereiche zur Verfügung: Device Encrypted Storage. Dieser ist nach Eingabe des Boot-Kennwortes verfügbar. Credential Encrypted Storage. Dieser ist nach einer weiteren Eingabe des Benutzerkennwortes verfügbar. So können direkt nach dem Boot bestimmte Funktionen bereits zur Verfügung stehen. Dies wird als Direct Boot bezeichnet. Hierbei kann es sich um die Uhr, Wecker oder Telefoniefunktionen handeln. Weitere Funktionen, wie Kalender oder E-Mail, stehen nur nach Eingabe des benutzerspezifischen Kennworts bereit. Auch Multi-User-Setups werden hierdurch verschlüsselt möglich. Um Man-in-the-middle Angriffe zu verhindern, vertrauen Apps ab API-Level 24 (7.0) nur noch den ausgelieferten CAs. Zertifikatsautoritäten, die durch die Nutzer oder Administratoren hinzugefügt wurden, werden nicht akzeptiert. Hierzu müssen die Apps spezifisch diesen CAs vertrauen. In Android 8 wurde die Unterstützung für SSLv3 entfernt. Im Rahmen von Google Play Protect scannt Google die Apps im Playstore. Nun werden die Apps auch auf dem Gerät geprüft. Dies betrifft auch Apps die nicht aus dem Playstore kommen. Gleichzeitig wird das Nachladen von Code nicht mehr erlaubt und verlangt die Einwilligung des Nutzers. Die wichtigste Errungenschaft ist jedoch der Schutz der SystemUI vor Clickjacking Angriffen. Bei diesem Angriff benötigt die Malware lediglich zwei Berechtigungen. Bei einer Installation über den Appstore wird der Benutzer nicht aufgefordert, diese Berechtigungen zu erlauben oder auf sie hingewiesen. Bei dem Angriff versieht die Malware den Bildschirm mit Overlays. Über diese Overlays können im Hintergrund Berechtigungsdialoge verdeckt werden. Der Anwender klickt vermeintlich OK für eine Einstellung in der App und weist ihr dabei zusätzliche Berechtigungen zu. Auch können Tastatureingaben abgefangen oder mit Hilfe der zusätzlich erlangten Berechtigungen getätigt werden. Auch kann das Gerät entsperrt oder Zwei-Faktor-Token erbeutet werden. Erst September 2017 wurden diese Angriffsvektoren durch Google gepatcht. Wir werden dies mit Hilfe eines älteren Android 7 Systems demonstrieren. Dies zeigt, wie wichtig die Bereitstellung und Installation von Firmware Updates auf Android Geräten ist.

Mitarbeiterfluktuation, geschäftskritische IT, Datenschutz, Trojaner. Es gibt viele Gründe, die Zugriffsrechte auf Serversysteme zu beschränken. In Zeiten von Ransomware und wachsenden IT-Abteilungen sollten Admins ihre - oft uneingeschränkten - Benutzerrechte auf Serversystemen hinterfragen. Konfigurationsmanagement und Continuous Integration helfen nicht nur dabei Missbrauchsgefahren zu reduzieren. Sie dienen auch der besseren Arbeitsteilung und steigern die Effizienz im Entwickler-Alltag. Ideen und Konzepte aus der Praxis eines mittelständischen S.a.a.S. Unternehmens.

Der jüngste Angriff auf die vermeintlich stark gesicherten Kommunikationsnetze der Bundesregierung führt die Gefahren von Cyberangriffen für die Gesellschaft unmittelbar vor Augen. In seinem Vortrag wird Dr. Martin Fröhlich, Partner im Bereich Risk Assurance Solutions bei PwC, das Thema Cyber aus unterschiedlichen Blickwinkeln beleuchten. Auf Grund der spezifischen Interessen und Angriffsmethoden beinhaltet Cyber Security andere Risikoprofile und damit auch ein anderes Bündel technisch-organisatorischer Abwehrmaßnahmen als die klassischen Instrumente der IT-Sicherheit. Dem Gedanken folgend haben auch Standardsetter und Regulatoren mit spezifischen, auf Cyber-Security zugeschnittenen Rahmenwerken und Standards (z.B. NIST) sowie gesetzlichen Regelungen (z.B. NIS-Richtlinie) reagiert. Der Vortrag gibt einen Überblick über die gängigen Rahmenwerke, Standards und regulatorischen Anforderungen zum Thema Cyber sowie deren wesentliche Unterschiede zu gängigen Normen und Standards der Informationssicherheit. Der Vortrag schließt mit einem Blick auf die Beratungsansätze und Erfahrungen, die in der Praxis mit der Implementierung von Cyber-spezifischen Kontrollsystemen gemacht werden. Nicht zuletzt soll auch die Rolle des Abschlussprüfers in Cyber-Themen beleuchtet werden; nicht zuletzt können Cyber-Angriffe die Existenz eines Unternehmens, einer Behörde und mithin auch der Gesellschaft existenziell bedrohen.

Es gibt viele verschiedene RFID-Technologien. So viele, dass man schnell mal den Überblick verlieren kann - vor allem wenn es um die Sicherheit geht. Dieser Vortrag soll eine Übersicht über einige RFID- und NFC-Techniken geben. Dabei wir ein möglichst praktischer Ansatz verfolgt, wobei das Thema Sicherheit im besonderen Fokus steht. Fragen wie "Welche Techniken gibt es?", "Welchen Verwendungszweck hat welche Technik?", "Wie sicher sind die gängigen Techniken?" und "Wie praktikabel sind verschiedene Angriffsmethoden?" sollen als Teil des Vortrags geklärt werden.

SmartHome und allgemein das Internet der Dinge halten in unser Leben Einzug und erleichtern unseren Alltag: Die mit dem Thermostat verbundene Heizung regelt sich automatisch herunter, sobald es warm genug ist und durch Funktürschlösser fallen nie wieder Einkäufe beim Türöffnen auf den Boden. Das ist sowohl bequem als auch nützlich. Dieser Komfort birgt jedoch Gefahren. Was ist, wenn die Funkkommunikation zwischen den Geräten nicht hinreichend gesichert ist? Dann lässt sich das smarte Türschloss vom Einbrecher öffnen, ohne es überhaupt anfassen zu müssen. In diesem Vortrag wird praktisch gezeigt, wie Funkprotokolle mit Software Defined Radios analysiert und angegriffen werden können. Dabei kommt die Software "Universal Radio Hacker" zum Einsatz. Es ist kein Vorwissen erforderlich, alle notwendigen Grundlagen werden im Vortrag erklärt.

Meist sind IT Organisationen damit beschäftigt, Cyberangriffe am Netzwerkperimeter abzuwehren. Das funktioniert gut, wenn sich die Angriffe auf traditionelle Weise auf die zu schützenden Unternehmenswerte hin bewegen. In letzter Zeit hat sich allerdings mehrfach gezeigt, dass Perimeterschutz allein nicht reicht, insbesondere wenn es um zielgerichtete Angriffe geht. Durch die Zunahme mobiler Endgeräte (Bring your own device – BYOD), verstärkte Cloudnutzung und die Zunahme der internetfähigen Endgeräte durch das Internet der Ding (IOT) befinden sich Daten nicht mehr nur auf zentralen Servern, und der Zugang zu Netzwerken kann nicht mehr auf traditionelle Weise beschränkt werden. Um Netzwerke vor weiterentwickelten Bedrohungen zu schützen müssen Organisationen sich zunehmend mit Lösungen beschäftigen, die über das zonenbasierte Modell bei Cybersecurity hinausgehen und u.a. auf Verhaltensanalyse setzen. Die eine Seite dieser Lösungen setzt auf das Netzwerk als Sensor, d.h. Anomalien im Datenstrom werden über Netflow analysiert und über Einbindung komplexer Forensik in Sandbox-Lösungen auf Bedrohungen hin untersucht. Auf der anderen Seite werden durch die verstärkte Cloud Nutzung neue Einfallstore geschaffen, die Angriffe über mobile Endgeräte nehmen rasant zu, Unternehmen müssen sich angesichts der Herausforderungen durch die Digitalisierung stärker mit veränderten Arbeitsweisen beschäftigen. Virtualisierung und Cloud verändern den herkömmlichen Aufbau von Datacentern, wodurch es schwieriger wird, kritische Daten effektiv zu schützen. Es wird komplizierter zu kontrollieren, von woher sich Nutzer und Geräte verbinden und wie Security Policies über Netzwerkzugangskontrollen umgesetzt werden. Sicherheitsexperten empfehlen, dass IT Abteilungen sich neben klassichen Perimeter Lösungen wie Firewalls und Intrusion Prevention Systemen mit Netzwerkverhaltensanalyse auseinandersetzen sollten, und zwar vom Datacenter bis in die Cloud. Cisco wird im Vortrag herausarbeiten, wie so eine effektive Verteidigungsarchitektur aussehen kann.

Mit dem IT-Sicherheitsgesetz rückt die Verpflichtung der Einhaltung von Regeln für IT-Sicherheit verpflichtend in den Fokus. Für ein Universitätsklinikum bedeutet dies im Rahmen der finanziellen Möglichkeiten effiziente Maßnahmen zu ergreifen, um den Anforderungen an die IT-Sicherheit gerecht zu werden. Dabei müssen sowohl technische als auch organisatorische Aspekte berücksichtigt werden. In dem Vortrag „IT-Sicherheit an der Universitätsmedizin Rostock“ wird dargelegt, wie mit dieser Spanne umgegangen wird. Neben den organisatorischen und strukturellen Umsetzungen werden auch technisch Lösungen aufgezeigt. Die Balance zwischen dem Notwendigkeiten und formellen ist ebenfalls ein Teil des Vortrages und der Diskussion, vor allem unter der Berücksichtigung der Freiheit von Forschung und Lehre, die den IT-Sicherungsmaßnahmen entgegen stehen.

IoT-Geräte und somit auch IoT-Netzwerke sind einer Vielzahl von Angriffen ausgesetzt und die Menge an IoT-Geräten und -Traffic steigt stetig. Daher besteht für IoT-Geräte ein erhöhter Schutzbedarf. Angriffsvektoren im Netzwerkverkehr können als Anomalien betrachtet werden, die sich von normalem Netzwerkverkehr abheben. Network Intrusion Detection Systeme können bekannte Anomalien meist mit Hilfe statischer Verfahren entdecken, die Entdeckung unbekannter Angriffsvektoren ist bisher jedoch oft problematisch. Gleichzeitig existiert ein Mangel an Experten für IT-Sicherheit von denen für statische Network Intrusion Detection Systeme bislang viel Manpower benötigt wird. Der Vortrag adressiert diese Probleme über das Prinzip unbeaufsichtigter Anomalie-Detektion am Beispiel des HBOS-Algorithmus zur Erkennung unbekannter Angriffsvektoren in IoT-Traffic.

Die Menschheit will seit Jahrtausenden die eigene Kommunikation geheim halten. Dabei ist egal, ob dies aus Gründen der Privatsphäre oder als Strategie geschieht. Heutzutage ist Kryptografie allgegenwärtig, doch wie sahen ihre Ursprünge aus? Dieser Vortrag geleitet Sie vom peloponnesischen Krieg über die Moderne bis hin zur Zeit der Quantencomputer. Lernen Sie die wichtigsten Vertreter der einzelnen Epochen unserer Menschheit kennen.

The ability to guarantee the physical proximity of a device in an authentication process gives an extra layer of security. Ultrasounds' unique wave characteristics, as compared to other mediums, gives this alternative security step an added strength. In this talk, I'll discuss scenarios where ultrasound authentication can be added using existing built-in audio components and a light-weight software package that we've built at DEJ Technology.

Das Know-How eines Unternehmens ist dessen Kapital. Daher muss dieses auch in besonderem Maße geschützt werden. Cyberangriffe sind in aller Munde, aber auch der “Faktor Mensch” darf als Risiko nicht unterschätzt werden. Der Vortrag gibt einen Überblick über Bedrohungen für deutsche Unternehmen aus Sicht des Verfassungsschutzes.

Die Zahl der Drohnen im privaten Sektor steigt schnell an. Somit steigt auch das Risiko von Unfällen oder Zusammenstößen. Hierdurch können erhebliche Sach- oder Personenschäden entstehen. Dies betrifft insbesondere kritische Bereiche wie Flughäfen. Ein weiteres Risiko ist beispielsweise die Übernahme einer fremden Drohne während des Flugs. Diese könnte nach erfolgreicher Übernahme gestohlen oder in eine Menschenmenge gesteuert werden und so ebenfalls erhebliche Schäden verursachen. Dies ist vor allem problematisch, da die Übernahme durch den Angreifer in den meisten Fällen nicht nachweisbar ist und somit der Eigentümer beziehungsweise der rechtmäßige Pilot der Drohne zur Rechenschaft gezogen wird. Dieser Vortrag gibt zunächst einen Einblick in die Grundlagen der drahtlosen Kommunikation zwischen der Drohne und der Fernsteuerung. Anschließend wird aufgezeigt, wie Protokolle zur Steuerung von Drohnen angegriffen werden können. Den Abschluss des Vortrags bildet eine Live-Demonstration, in der eine Drohne während des Flugs übernommen wird.

Die aufsichtsrechtlichen Anforderungen an Banken wurden in den letzten Jahren deutlich intensiviert. Erhöhte Anforderungen gibt es dabei u. a. bezüglich der Wirksamkeit interner Kontrollsysteme, der internen Revision, des Risikomanagements sowie der Einhaltung der Compliance. Zur Adressierung dieser Anforderungen bietet sich das sogenannte Three Lines of Defense-Modell an. Das Modell sieht drei Verteidigungslinien vor, in welchen Aufgaben und Positionen eingeordnet werden. Darüber hinaus stellt die Informationssicherheit im Zeitalter der Digitalisierung und der Cyber-Bedrohungen ein wesentliches Thema dar. Digitale Informationen und Wissen erlangen zunehmend an Bedeutung. Je höher der Wert der Information angesehen wird, desto schützenswerter sind diese Informationen. Die Aufgabe des Chief Information Security Officer (CISO) ist die Gewährleistung von Informationssicherheit innerhalb eines Unternehmens. Derzeit führt die Wirtschaftsprüfungsgesellschaft PricewaterhouseCoopers GmbH (PwC) eine Befragung von CISOs zu aktuellen Fragestellungen durch, die auch die Positionierung im Rahmen des Three Lines of Defense-Modells beinhalten, um die Vereinbarkeit und Abweichungen von Theorie und Praxis zu erheben. Im Fokus der Befragung liegen die Motivationen für die Einführung der CISO-Position innerhalb der Banken, die aufbauorganisatorische Ansiedlung, seine Ressourcenausstattung und Tätigkeitsfelder. Mittels des Vortrags werden die wesentlichen Ergebnisse der Studie vorgestellt.

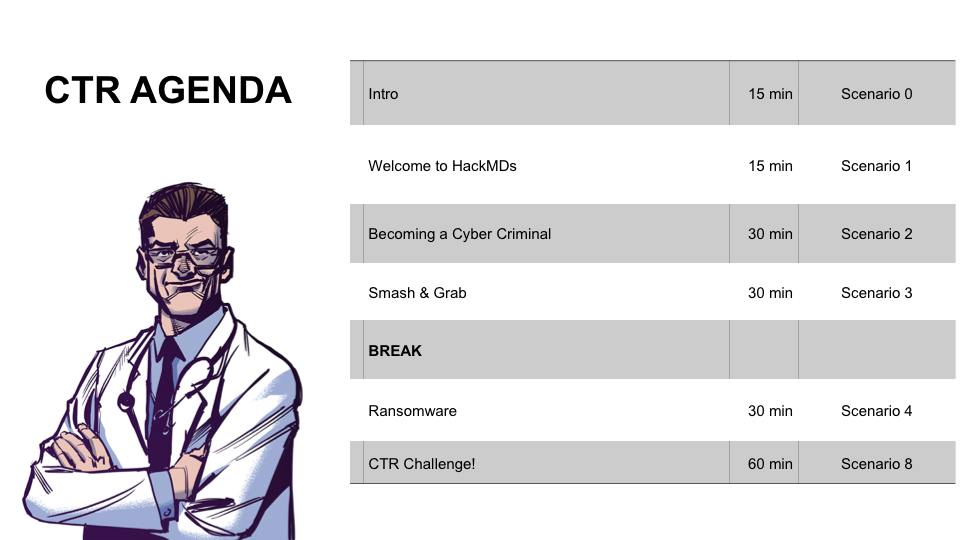

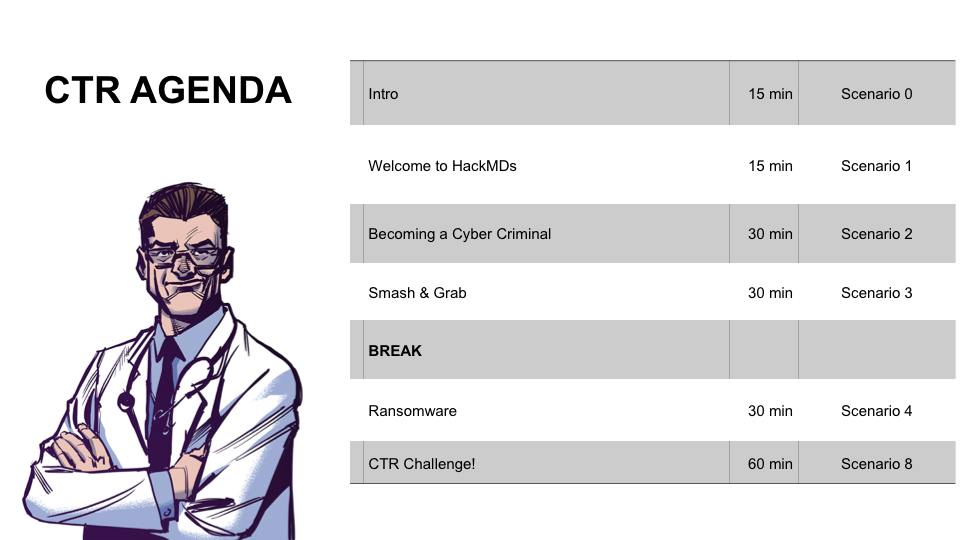

Welcome to the Cyber Threat Response Clinic - Be the Attacker and Defender

The Cisco Cyber Threat Response (CTR) Clinic has been built as a training platform based on the Cisco Security Integrated Threat Defense (ITD) architecture and solutions. Students will get to experience life-like cyber security attack situations in a virtualized enterprise lab environment, where they will get to play both the role of attacker and defender. Utilizing an environment that models after many enterprise networks, students will learn and understand how their own environments get compromised, how security breaches get detected, and how to respond with maximum effectiveness.

Welcome to the Cyber Threat Response Clinic - Be the Attacker and Defender

The Cisco Cyber Threat Response (CTR) Clinic has been built as a training platform based on the Cisco Security Integrated Threat Defense (ITD) architecture and solutions. Students will get to experience life-like cyber security attack situations in a virtualized enterprise lab environment, where they will get to play both the role of attacker and defender. Utilizing an environment that models after many enterprise networks, students will learn and understand how their own environments get compromised, how security breaches get detected, and how to respond with maximum effectiveness.